Gestion des mots de passe sécurisée : outils, conseils et meilleures pratiques

Tout savoir sur la gestion des mots de passe : comment les choisir, les sécuriser, éviter les erreurs et protéger vos données contre les piratages et cybermenaces.

PROTECTION DIGITALE

Pourquoi les mots de passe faibles sont un risque majeur

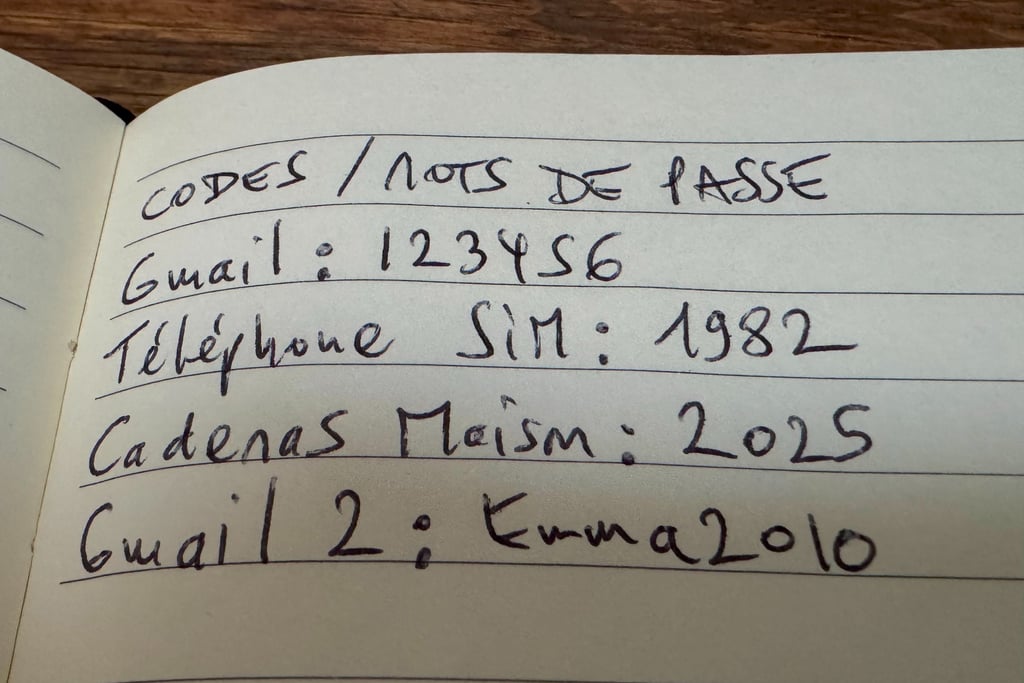

Un mot de passe est aujourd’hui la clé d’accès principale à presque tout ce que nous possédons en ligne : nos emails, comptes bancaires, réseaux sociaux, intranet en entreprise, services administratifs, stockage cloud, messageries privées… Il est donc essentiel d’utiliser un mot de passe sécurisé dès la création d’un compte pour garantir la protection de vos données. Et malgré son importance celui-ci est encore bien trop souvent pris à la légère. Trop de gens utilisent des mots de passe faibles, trop simples, et identiques sur tous les services qu’ils utilisent. Les mots de passe les plus utilisés restent les dates de naissances, le prénom des enfants, un mix des deux, ou des séries de chiffres du type: 123456, 111111, 123123… C’est une faille énorme que les pirates exploitent évidemment avec méthode et automatisation. La tentation de choisir un mot de passe simple pour gagner du temps est grande, mais cela met en danger la sécurité de vos comptes.

Pour comprendre pourquoi il est vital de sécuriser ses mots de passe, il faut d’abord comprendre comment ils fonctionnent, comment les attaquants les exploitent, et surtout, comment vous pouvez reprendre le contrôle. Il existe de nombreux conseils et une aide précieuse pour adopter une pratique efficace de création de mots de passe robustes. Lors de la naissance d’un mot de passe, c’est-à-dire au moment de la création d’un nouveau compte, il est crucial de bien le choisir pour garantir la sécurité dès le départ.

Pourquoi utiliser un mot de passe différent sur chaque site est essentiel

Il arrive souvent que des violations de données surviennent, où des entreprises n’ont pas stocké de manière sécurisée des informations telles que les noms d’utilisateur et les mots de passe. Chaque utilisateur doit veiller à la sécurité de ses mots de passe pour limiter les risques liés à ces fuites. Ces données deviennent alors publiques, et peuvent inclure votre identifiant et votre mot de passe pour certains sites. Un site web qui recense ces données rendues publiques à la suite de telles fuites, Have I Been Pwned, possède actuellement des enregistrements pour 7,8 milliards de comptes. (Sur ce site, vous pouvez entrer votre adresse e-mail ou tout nom d’utilisateur que vous avez utilisé pour vérifier si vos identifiants ont été compromis.) Il est recommandé de choisir différents types de caractères (lettres, chiffres, symboles) pour renforcer la sécurité de vos mots de passe. Pour vérifier si vos identifiants ont été compromis et sécuriser vos comptes, suivez les étapes proposées par le site et mettez à jour vos mots de passe si nécessaire.

D'immenses collections de mots de passe volés sont librement disponibles en ligne.

Lorsque ce type de données devient accessible, des pirates informatiques et cybercriminels mènent des attaques dites de « credential stuffing » : ils utilisent les noms d’utilisateur et mots de passe volés pour tenter de se connecter à d’autres comptes, cela peut inclure des comptes bancaires, des messageries électroniques ou encore des services comme Facebook, Twitter ou Instagram. Il est essentiel de ne jamais partager ses mots de passe avec des tiers, même de confiance, afin de limiter les risques d'accès non autorisé. Ils procèdent simplement en testant automatiquement de nombreuses combinaisons jusqu’à en trouver une qui fonctionne sur un autre site. Avez vous déjà été hacké ? Ce site recense toutes les exploitations par des hackers. Vérifier si votre email a déjà piraté ici

Il est également fortement déconseillé de stocker ses mots de passe dans un fichier non sécurisé ou accessible à proximité de son ordinateur, car cela facilite le piratage. Enfin, gardez toujours votre mot de passe secret : toute demande de divulgation doit être considérée comme suspecte pour éviter tout risque de piratage.

Le fonctionnement réel des mots de passe : hachage, empreinte et sécurité

Un mot de passe est une preuve d’identité. Lorsque vous vous connectez à un service en ligne, vous saisissez une chaîne de caractères censée vous identifier comme le propriétaire légitime du compte. Mais le système ne compare pas ce mot à une version en clair stockée dans une base de données. Il utilise une méthode appelée “hachage” : le mot de passe est transformé en une empreinte numérique unique, qui est enregistrée. Lors de chaque connexion, votre mot de passe est haché à nouveau et comparé à celui qui a été stocké. Cela signifie que, même en cas de fuite de la base de données, les mots de passe ne sont pas lisibles directement.

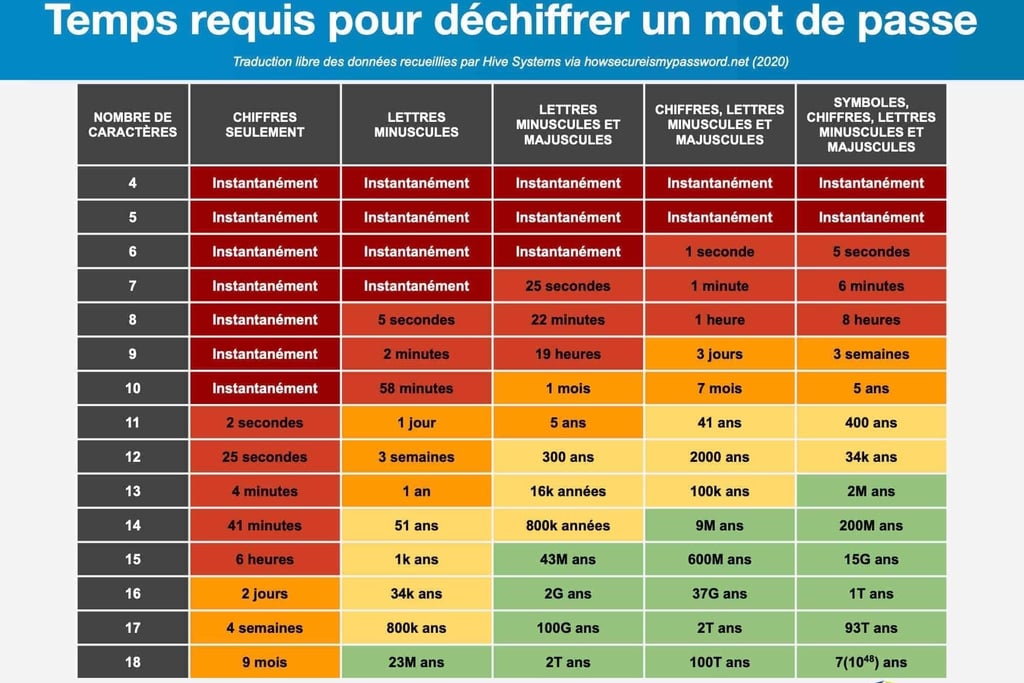

Mais dans les faits, cette sécurité n’est pas absolue. Si votre mot de passe est court ou commun, il peut être deviné ou “bruteforcé” très rapidement. Des générateurs de mots de passe permettent de créer automatiquement des mots de passe robustes et complexes, renforçant ainsi la sécurité de vos comptes. Et si vous l’utilisez sur plusieurs sites, une seule faille suffit à exposer l’ensemble de vos accès. Un pirate qui récupère votre email et un mot de passe via une fuite sur un site secondaire pourra tester cette combinaison sur Gmail, Amazon, PayPal, Facebook et des centaines d’autres services grâce à des outils automatisés. Il est donc essentiel de choisir un outil fiable pour la gestion et la génération de mots de passe sécurisés. Tous les utilisateurs doivent adopter ces bonnes pratiques pour renforcer la sécurité en ligne.

Les techniques utilisées par les pirates pour casser vos mots de passe

Les attaquants d’aujourd’hui ne devinent pas les mots de passe un par un. Ils utilisent des logiciels spécialisés comme Hydra, Hashcat ou John the Ripper, capables de tester des milliers, voire des millions de combinaisons par seconde. Ces outils sont alimentés par des dictionnaires de mots de passe courants, des bases de données issues de fuites réelles, et des règles pour générer automatiquement des variantes typiques, comme ajouter une année ou une majuscule.

Une méthode très utilisée est le “credential stuffing”, qui consiste à tester des identifiants récupérés lors de piratages précédents sur d’autres services. Si vous avez utilisé le même mot de passe pour plusieurs comptes, une seule fuite peut permettre de tout compromettre. Il est donc essentiel de stocker ses mots de passe à leur place, c’est-à-dire dans un gestionnaire sécurisé, afin d’éviter de les laisser traîner ou de les noter à proximité de ses appareils. Le phishing est une autre méthode courante : vous recevez un email ou un SMS vous demandant de vous connecter à un site qui ressemble parfaitement à celui de votre banque, de votre opérateur ou d’un service administratif. En réalité, il s’agit d’une copie frauduleuse conçue pour capturer vos identifiants. D’autres techniques, comme les keyloggers, installent un logiciel espion sur votre ordinateur ou votre téléphone pour enregistrer chaque touche que vous tapez, y compris vos mots de passe. Le simple fait de cliquer sur une pièce jointe piégée peut suffire. Pour limiter ces risques, il est recommandé d’utiliser une plate forme centralisée de gestion des mots de passe, qui permet de sécuriser et d’automatiser la saisie de vos identifiants. Certaines plates formes proposent également des fonctionnalités avancées de sécurité, comme la saisie automatique ou le partage sécurisé de mots de passe. Enfin, la lecture biométrique, telle que la lecture d’empreintes digitales, peut être utilisée comme méthode d’authentification supplémentaire pour renforcer la sécurité de vos accès.

Les comptes à protéger en priorité avec des mots de passe ultra solides

Tous les mots de passe ne protègent pas la même chose. Certains comptes doivent absolument être considérés comme “stratégiques”. Votre boîte email principale, par exemple, permet de réinitialiser les mots de passe de la majorité de vos autres comptes. Si elle est compromise, un attaquant peut tout réinitialiser sans jamais connaître vos mots de passe initiaux. Il en va de même pour votre compte Apple ou Google, qui donne accès à vos contacts, vos photos, votre localisation, votre historique de navigation, et parfois vos moyens de paiement. Après vos moyens de paiement, il est également recommandé d'utiliser un gestionnaire de mots de passe pour enregistrer et sécuriser les informations de vos cartes bancaires, ce qui simplifie et protège vos transactions en ligne.

Les comptes bancaires, évidemment, doivent être ultra protégés. Il est essentiel d'utiliser un mot de passe fort et unique pour votre compte bancaire afin d'éviter tout risque de piratage ou de vol d'identité. Mais on oublie souvent que votre smartphone est aussi une cible critique : il contient souvent des sessions ouvertes, des accès rapides à vos applis sensibles, vos documents, et vos moyens de double authentification. Une personne qui accède physiquement à votre téléphone mal protégé peut contourner tous vos autres efforts de sécurité. Enfin, vos comptes sur les réseaux sociaux peuvent être utilisés pour escroquer vos proches, ruiner votre réputation ou vous faire chanter. Certains gestionnaires de mots de passe sont compatibles avec Android et permettent la synchronisation avec votre compte Google pour un accès facilité. De plus, il est possible d'accéder à vos mots de passe de manière sécurisée via Chrome, ce qui renforce la commodité et la sécurité de vos accès en ligne.

Les pires erreurs avec les mots de passe et leurs conséquences

Prenons un cas réel : Antoine utilise “Antoine1986” comme mot de passe pour ses mails, ses réseaux sociaux et son site de streaming. Ex : un mot de passe fort serait “G7!kL9@xQz”, alors qu’un mot de passe faible comme “Antoine1986” est facilement devinable. En 2024, une plateforme de vente en ligne peu connue sur laquelle il avait un compte est piratée. Les hackers récupèrent sa combinaison email + mot de passe. Un script automatique l’utilise ensuite pour tester une centaine d’autres sites. Résultat : les pirates prennent le contrôle de sa boîte mail, réinitialisent l’accès à sa banque, son cloud photo, et se font passer pour lui sur les réseaux sociaux. Il lui faut plusieurs semaines pour tout récupérer, quand c’est possible.

Autre exemple : Sophie note tous ses mots de passe dans l’application “Notes” de son téléphone, sans mot de passe global. Un jour, elle perd son appareil. Quelqu’un le ramasse, devine son code (sa date d’anniversaire, visible sur ses réseaux), et accède à toutes ses données. En moins d’une heure, ses emails, fichiers privés et comptes bancaires sont exposés. Pour éviter que du contenu sensible, comme des informations bancaires ou des messages privés, ne soit compromis, il est essentiel d’utiliser des outils adaptés pour gérer ce contenu en toute sécurité. Il est donc crucial de protéger ses passwords avec un gestionnaire dédié, afin de sécuriser efficacement l’ensemble de ses accès.

Les règles d’or pour créer un mot de passe fort et sécurisé

Un bon mot de passe doit être long, unique et difficile à deviner. L’époque des "Léo123" ou "Paris2024" est révolue. Aujourd’hui, un mot de passe doit être composé de 12 caractères au minimum. De nombreux sites vous y obligent, mais une minuscule, une majuscule, un chiffre et un signe devraient toujours en faire partie. . une phrase de passe composée de plusieurs mots sans lien logique est bien plus efficace, par exemple : "SuperPass2025!?? est à la fois mémorable et extrêmement difficile à casser par force brute. Et surtout, chaque compte doit avoir un mot de passe différent. Si cela vous semble impossible à gérer, c’est normal, personne ne peut retenir 50 mots de passe complexes. C’est pour cela qu’il existe des gestionnaires de mots de passe comme MSecure ou 1Password entre autres qui vous permettent de générer, stocker et autofill vos mots de passe de façon sécurisée, sans avoir à les retenir. Une autre solution consiste également a prendre une racine comme Superpass2025 par exemple, puis pour chaque site d'ajouter le caractère "+" et le nom du service. Par exemple Pass2025+Netflix ou Pass2025+Laposte et ainsi de suite.

Cette solution permettent d'éviter les attaques de force brute, mais pas la "filouterie" de quelqu'un qui aurait un accès a voue, et qui pourrait mettre la main sur votre ordinateur ou votre tablette par exemple. C'est pour ça que la double authentification (2FA) est aujourd’hui indispensable. Cela consiste à ajouter un second facteur, souvent un code généré par une application (Google Authenticator, Authy) ou une clé physique comme YubiKey, en plus du mot de passe. Même si quelqu’un obtient votre mot de passe, il ne pourra pas se connecter sans ce second facteur. Cette mesure simple empêche la plupart des piratages automatisés, et ceux des "proches". Évitez autant que possible la validation par SMS, qui peut être contournée via des attaques de type "SIM swap" ou qui pourrait etre temporairement utilisée par quelqu'un qui pourrait voir votre téléphone pendant que vous vous etes rapidement absenté, et qui récupérerai le code malgré l'écran verrouillé si une alerte s'affiche a l'écran.

Quant à votre mot de passe maître (celui de votre gestionnaire, ou celui qui protège votre téléphone), il doit être votre plus solide. Ne le notez jamais sur papier visible, et évitez les prénoms, dates ou lieux personnels. Préférez une phrase aléatoire ou un mot de passe généré avec la méthode "Diceware", qui combine des mots choisis au hasard dans une liste.

Personnalisation des mots de passe : comment adapter chaque mot de passe à chaque service

La personnalisation des mots de passe est une étape clé pour garantir la sécurité de chacun de vos comptes en ligne. Plutôt que de réutiliser le même mot de passe partout, il est recommandé de créer des mots de passe uniques pour chaque service, en tenant compte des paramètres spécifiques de chaque plateforme. Par exemple, certains sites exigent un nombre minimum de caractères, d’autres imposent l’utilisation de symboles ou de chiffres. Un générateur de mots de passe sécurisé peut vous aider à créer des combinaisons complexes, mêlant lettres, chiffres et symboles, pour chaque compte. Cette méthode permet de générer des mots de passe robustes, difficiles à deviner ou à casser, et adaptés à chaque service. En personnalisant vos mots de passe, vous réduisez considérablement les risques de piratage en ligne, car une faille sur un site ne compromettra pas l’ensemble de vos comptes. N’hésitez pas à utiliser un générateur en ligne ou intégré à votre gestionnaire de mots de passe pour automatiser cette étape et garantir la qualité de chaque combinaison.

Gestion efficace de vos mots de passe : outils et méthodes pour ne plus jamais oublier

Gérer une multitude de mots de passe complexes peut sembler insurmontable, mais il existe aujourd’hui des outils spécialement conçus pour vous simplifier la vie. Un gestionnaire de mots de passe est l’outil incontournable pour stocker, organiser et retrouver facilement tous vos mots de passe, tout en assurant leur sécurité. Grâce à ces applications, vous pouvez accéder à vos comptes en ligne depuis n’importe quel appareil – ordinateur, smartphone, tablette – sans jamais avoir à mémoriser chaque mot de passe individuellement. La synchronisation automatique entre vos appareils garantit un accès fluide et sécurisé, où que vous soyez. Pour une gestion optimale, adoptez les bonnes pratiques : créez des mots de passe forts et uniques pour chaque compte, mettez-les à jour régulièrement, et activez les notifications de sécurité proposées par votre gestionnaire. En centralisant la gestion de vos mots de passe, vous réduisez les risques d’oubli, de perte ou de compromission, tout en gagnant en sérénité au quotidien.

Sécurité zéro connaissance : pourquoi c’est un gage de confiance pour vos données

La sécurité zéro connaissance représente aujourd’hui l’un des plus hauts niveaux de protection pour vos mots de passe et vos informations sensibles. Concrètement, cela signifie que même le fournisseur du gestionnaire de mots de passe n’a aucun moyen d’accéder à vos données : tout est chiffré de bout en bout, et seul vous détenez la clé de déchiffrement. Cette manière de sécuriser l’accès garantit que, même en cas de faille ou d’attaque sur les serveurs du service, vos mots de passe restent inaccessibles à toute personne non autorisée. Opter pour un gestionnaire de mots de passe qui applique la sécurité zéro connaissance, c’est faire le choix d’un niveau de sécurité maximal pour vos comptes et vos informations personnelles. Vous gardez ainsi le contrôle total sur vos données, sans compromis sur la confidentialité, et vous pouvez gérer vos mots de passe en toute confiance, quel que soit le contexte.

Les risques cachés derrière l’authentification sans mot de passe

La bonne nouvelle, c’est que les grandes entreprises comme Google, Apple et Microsoft déploient déjà des solutions sans mot de passe. Les "Passkeys" reposent sur l’authentification biométrique et des clés cryptographiques stockées sur vos appareils. Vous n’aurez plus besoin de taper quoi que ce soit : une empreinte ou un scan facial suffira. Mais cette transition prendra du temps et elle aussi comporte des risques spécifiques, nous aurons l'occasion d'en reparler.